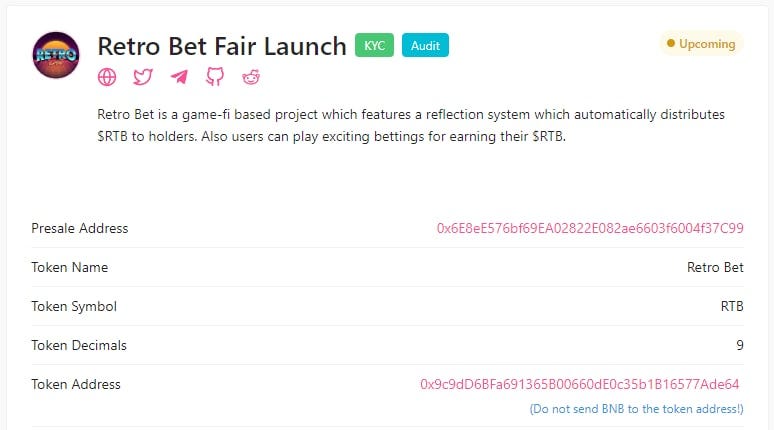

KYC en timerbet seguridad y cumplimiento

Actúa ya: activa seguridad 2fa y protección desde el primer login. Hazlo con una app de autenticación y guarda los códigos de recuperación en un gestor seguro para evitar bloqueos ante intentos de acceso no autorizado.

registro y alta de usuario debe iniciar con verificación de correo y teléfono. Pide como mínimo nombre legal, fecha de nacimiento y dirección cuando la normativa local lo exija. Verifica el correo en segundos y, si es posible, usa OTP para el teléfono para evitar cuentas falsas.

gestión de perfil y datos Mantén tus datos actualizados. Revisa qué información se almacena y aplica la minimización de datos. Configura alertas para cambios de perfil, revisa dispositivos autorizados y cambia la contraseña regularmente, idealmente cada 90 días.

recuperar acceso en caso de pérdida de sesión, usa la opción de recuperación desde la página de inicio de sesión, valida identidad con el correo verificado o la app de autenticación, y guarda códigos de recuperación fuera de línea.

Conforme a la normativa vigente, implementa trazabilidad de acciones, conserva registros de verificación y accesos, y revisa permisos de forma regular. Esto ayuda a la auditoría interna y a la transparencia operativa, sin detallar procesos largos.

En resumen, adopta un flujo claro de verificación rápida, registro y alta de usuario sin fricción, gestión de perfil y datos proactiva, rutas seguras para recuperar acceso y contraseñas fuertes. Así fortaleces la confianza de usuarios y operadores.

Verificación kyc en plataformas de apuestas: protección y conformidad normativa

Activa la verificación kyc con dni en el registro para bloquear cuentas no verificadas y reducir el fraude.

Configura una contraseña robusta y activa seguridad 2fa y protección para cada inicio de sesión; utiliza una app de autenticación o llaves hardware cuando sea posible.

Si pierdes el acceso, utiliza la opción de recuperar acceso proporcionada por el sistema y verifica tu identidad para restablecer la cuenta.

La gestión de perfil y datos debe ser clara: cada actualización importante genera una notificación y queda registrada con una huella de tiempo para cumplir con la conformidad normativa.

Guía de mantenimiento de conformidad normativa: verifica regularmente la validez de documentos, revisa cambios de datos, y aplica restricciones en retiros hasta completar la verificación adicional.

Además, mantén un registro de auditoría local para controles internos, con copias protegidas y acceso restringido a personal autorizado.

Verificación de identidad: documentos admitidos, validación y tiempos de revisión

Empieza ya con la verificación kyc con dni en cuanto completes el registro y alta de usuario para evitar demoras y poder operar cuanto antes.

Documentos admitidos para la verificación

- DNI o NIE vigente y legible (frente y reverso).

- Pasaporte válido.

- Permiso de conducir vigente, si se admite en tu país.

- Documento nacional de identidad alternativo cuando sea aceptado, siempre con nombre, fecha de nacimiento y foto clara.

- Imagen o escaneo en buena calidad (color, sin recortes) y sin reflejos.

- Verificación kyc con dni: foto o escaneo nítido del documento de identidad, con nombre, fecha de vencimiento y número legibles.

Validación y tiempos de revisión

- Sube imágenes en JPG, PNG o PDF; tamaño máximo por archivo 5 MB; puede ser hasta 3 archivos por verificación.

- Asegúrate de que el nombre y la fecha de nacimiento coincidan con los datos del registro y, si aplica, la dirección indicada.

- La validación inicial suele completarse en 5–15 minutos si la documentación es clara y coincide con la base de datos.

- Si hay inconsistencias o falta de información, la revisión pasa a proceso manual y puede tardar entre 4 y 24 horas; en picos de demanda, podría extenderse a 48–72 horas.

- Recibe notificaciones por correo o dentro de la plataforma; consulta el estado en la sección Gestión de perfil y datos.

Consejos prácticos para evitar demoras: usa una foto nítida, evita sombras y reflejos, y verifica que el documento no esté caducado. Mantén tus datos actualizados y coherentes con los documentos presentados.

Monitoreo de riesgo y detección de fraude: clasificación, alertas y acciones correctivas

Recomendación clara: implemente una clasificación de riesgo en tres niveles (bajo, medio y alto) y asigne umbrales de alerta basados en historial de transacciones, geolocalización, fingerprint del dispositivo y cambios abruptos en el comportamiento. registre cada evento para mejorar modelos y trazabilidad.

Clasificación y umbrales operativos

Desarrolle un score de riesgo de 0 a 100. Umbrales propuestos: bajo 0-39, medio 40-69, alto ≥70. Cada factor suma puntos: volumen diario de operaciones, número de registros y alta de usuario, coincidencias de direcciones y IP, cambios de dispositivo, y intentos de recuperación de acceso. Automatice reglas que generen alertas visuales en el tablero y notificaciones al equipo cuando un usuario exceda el umbral medio o alto.

Incorpore señales específicas: variación geográfica > 500 km respecto al último login; discrepancias entre datos del perfil y la fuente de verificación; patrones de contraseña débil o repetida. Integre gestión de perfil y datos para obtener una vista consolidada del riesgo.

Alertas y acciones correctivas

Tipos de alerta: comportamiento inusual, nueva ubicación, dispositivo desconocido, intento de recuperación de acceso. Todas deben registrar fecha, usuario y origen (IP, dispositivo, país).

Respuestas inmediatas: si el umbral alto se dispara, bloquear temporalmente la cuenta, exigir verificación kyc con dni o una verificación adicional de identidad y un cambio de contraseña conforme a reglas robustas. Para usuarios con reporte de acceso perdido, activar el flujo de recuperar acceso a través de correo o teléfono, con verificación de identidad.

Flujos de revisión: revisar el perfil con el equipo de datos y, si procede, actualizar gestión de perfil y datos; registrar incidentes en el registro y alta de usuario para evitar creaciones fraudelñas futuras; aplicar bloqueos temporales y revisiones manuales en casos de alta sospecha.

Protección de datos y privacidad: almacenamiento, retención y normativa

Activa verificación kyc con dni y configura gestión de perfil y datos para que el usuario pueda recuperar acceso si pierde sus credenciales. Requiere una contraseña robusta, única por servicio, y un flujo de recuperación de acceso que verifique identidad antes de restablecerla.

Almacena la información en cifrado en reposo y usa transporte protegido (TLS). Limita el acceso por roles y registra cada intento de inicio de sesión para detectar accesos no autorizados. Aplica gestión de claves con un servicio seguro de claves y evita exponer datos sensibles en logs.

Define políticas de retención basadas en la normativa aplicable. Conserva los documentos de verificación de identidad solo el tiempo necesario y elimina datos cuando ya no sean requeridos para la finalidad declarada. Si usas la verificación kyc con dni, separa el procesamiento de esos documentos de otros datos y añade medidas de retención específicas por tipo de dato.

Facilita la gestión de perfil y datos para que los usuarios vean, rectifiquen y eliminen información personal. Ofrece derechos explícitos como acceso, rectificación y supresión, con un canal de comunicación claro y tiempos de respuesta definidos.

Implementa controles de minimización: solo recolecta lo imprescindible y elimina de inmediato lo no utilizado. Pseudonimiza o anonimiza datos cuando sea posible para operaciones analíticas y cuenta de usuario. Mantén registros de auditoría de cambios y retención para cumplir con la normativa vigente.

Buenas prácticas diarias: utiliza contraseñas robustas y guarda las credenciales en un gestor de contraseñas; activa autenticación en dos pasos (2fa); evita guardar documentos de identidad innecesarios, y, cuando existan, cifra y restringe su acceso. Ofrece a los usuarios la posibilidad de descargar o borrar sus datos en cualquier momento y comunica claramente cómo pueden ejercer esos derechos.

Gobernanza y auditoría de la verificación de identidad: trazabilidad, informes y gestión de proveedores

Recomiendo implementar ya mismo un marco de trazabilidad para todas las acciones de verificación de identidad, desde el registro y alta de usuario hasta la verificación de identidad con DNI y la captura de evidencias. Centralizar los logs en un repositorio con sellos temporales y conservarlos al menos 5 años para auditoría y incidentes. Cada evento debe incluir: ID de usuario, ID del agente, timestamp, tipo de acción, resultado y hash de documentos adjuntos. Política de contraseña: mínimo 12 caracteres, mezcla de mayúsculas, minúsculas, números y símbolos; almacenamiento mediante hash con Argon2, y rotación periódica. Este plan incluye acciones para recuperar acceso mediante mecanismos de verificación.

Trazabilidad y control de eventos

Registra cada cambio en el estado de la verificación: solicitud, verificación manual, verificación automática, rechazo y aprobación. Mantén una cadena de custodia: conservar evidencia de documentos y capturas de pantalla en almacenamiento cifrado, con hash SHA-256 y control de versiones. Implementa RBAC y separación de funciones para evitar que un solo usuario manipule todo el proceso. Establece políticas de retención: 5 años de registro, con revisión anual de acceso y eliminación segura cuando ya no se requiera.

Gestión de proveedores, informes y conformidad normativa

Construye un registro de proveedores con clasificación de riesgo (A–C), fechas de revisión y responsables. Exige acuerdos de procesamiento de datos y cláusulas de subprocesamiento, y revisa a los subproveedores cada 12 meses. Realiza due diligence inicial y auditorías de terceros con criterios: historial de incidentes, certificaciones (ISO 27001, SOC 2 Type II) y capacidad de respuesta. Genera informes mensuales para la dirección: métricas de registro y alta de usuario, tiempo promedio de verificación con DNI, tasa de verificación exitosa, incidentes y respuestas, y estado de cumplimiento de SLA de proveedores. Mantén un tablero de conformidad normativa por jurisdicción y actualiza políticas anuales. Implementa un proceso de recuperación de acceso tras verificación de identidad por 2FA, con enlaces de un solo uso y expiración de 15 minutos. Asegura la protección de datos mediante cifrado en tránsito (TLS 1.3) y en reposo (AES-256), así como controles de protección de endpoints y monitoreo continuo de anomalías. ¿Quieres que adapte estas prácticas a tu sector y tamaño de organización?